C11 Réseau

Activités

Activité 1 : Simuler un réseau avec Filius

Activité 1 : Simuler un réseau avec Filius

Lancer Filius, un outil de simulation de réseaux, repérer les deux modes d'utilisation dans la barre supérieure :

- En mode conception (icone marteau) on crée un réseau

- En mode simulation (icone triangle vert) on fait fonctionner le réseau

-

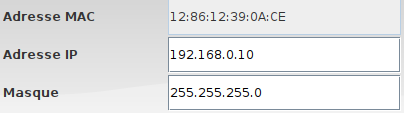

Dans la barre latérale se trouvent les éléments constitutifs d'un réseau, placer un ordinateur, faire un clic droit pour afficher sa configuration, et cocher la case "Utiliser l'adresse ip comme nom". Vous devriez voir apparaître les éléments suivants :

-

Adresse MAC

- Dans Filius, l'adresse MAC est-elle modifiable ? Quel est son format ?

- Rechercher la signification de cette adresse sur le Web.

- Quel élément d'un ordinateur est identifié de façon unique par son adresse MAC ?

-

Adresse IP

- L'adresse IP est-elle modifiable ?

- Filius affichera en rouge une adresse IP non valide, en testant différentes valeurs conjecturer le format d'une adresse IP valide.

- Sur combien d'octets peut-on coder une adresse IP ?

Attention

La notion de masque de sous réseau ne sera pas étudiée (mais un exercice y est consacré), retenir simplement que le masque 255.255.255.0 signifie que des ordinateurs dont les adresses IP commencent par les 3 mêmes numéros peuvent communiquer.

-

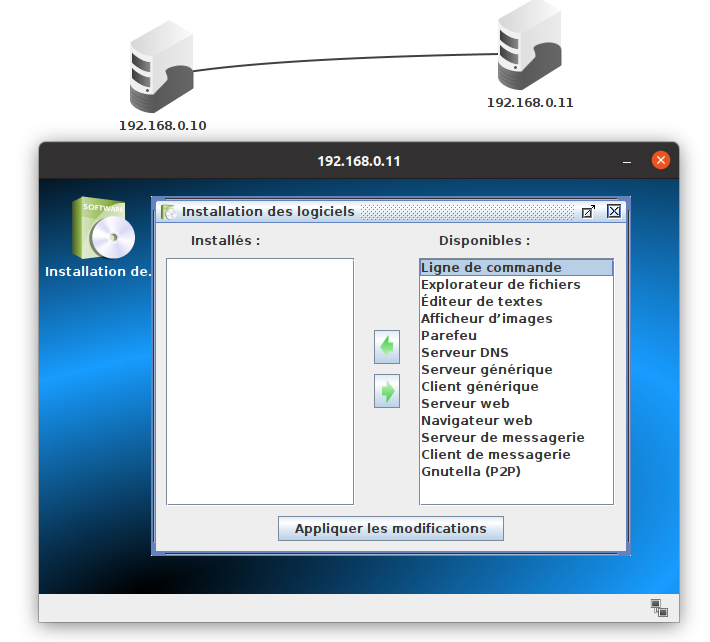

Placer un second ordinateur et les relier par un cable, attribuer deux adresses IP commençant par les mêmes trois valeurs aux deux ordinateurs (voir remarque ci-dessus). Passer en mode simulation.

- Cliquer sur l'un des ordinateurs, une interace permettant d'installer des logiciels sur cet ordinateur apparait, sélection la ligne de commande et l'installer :

- Tester la commande

ifconfig, quel est son rôle ? - Tester la commande

pingen donnant l'adresse IP de l'autre ordinateur, quel est le rôle de cette commande ?

- Cliquer sur l'un des ordinateurs, une interace permettant d'installer des logiciels sur cet ordinateur apparait, sélection la ligne de commande et l'installer :

-

Peut-on ajouter un troisième ordinateur et les relier aux autres avec un cable ? Pourquoi ?

-

Utiliser un switch pour relier entre eux trois ordinateurs. Tester de nouveau la commande ping pour vérifier qu'ils peuvent communiquer.

Activité 2 : Découpage en paquets

Activité 2 : Découpage en paquets

Quatre ordinateurs A,B,C et D sont reliés en réseau par un routeur. Des données (en rouge) sont émises en un seul envoi continu de A vers B comme illustré ci-dessous :

- Que faut-il faire si le routeur tombe en panne momentanément pendant le passage des données ?

-

Que se passe-t-il si l'ordinateur C envoie en même temps des données vers D ?

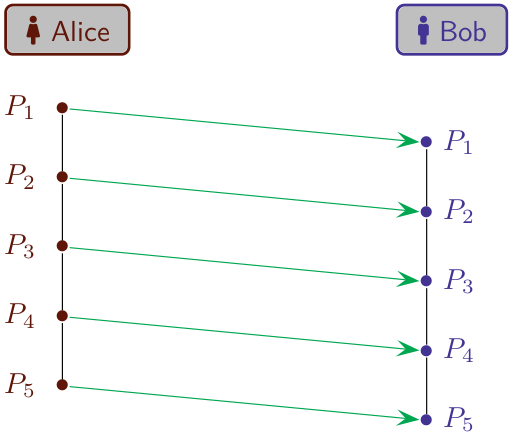

Le schéma suivant illustre un envoi des données par paquets (P1, P2, P3, P4 et P5):

-

Une panne momentanée du routeur est moins problématique, pourquoi ?

- L'ordinateur C peut-il envoyer des données en même temps vers D ?

Activité 3 : Protocole du bit alterné

Activité 3 : Protocole du bit alterné

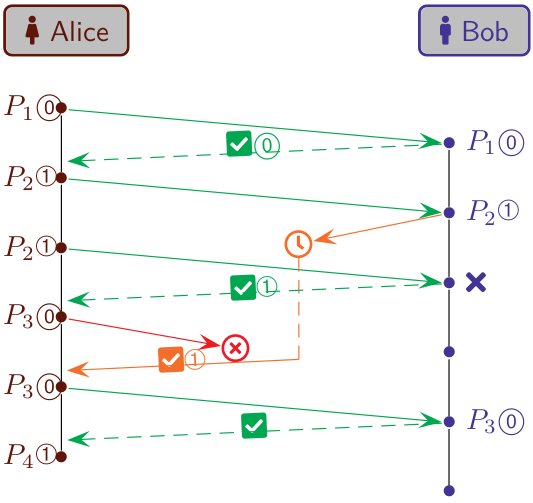

Alice envoie un message découpé en cinq paquets \(P_1,P_2,P_3,P_4\) et \(P_5\) à Bob :

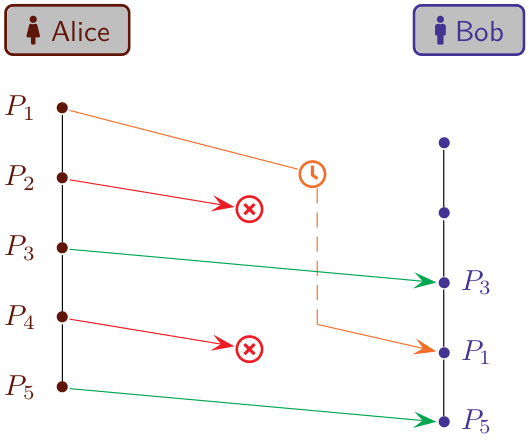

Certains paquets peuvent être en retard ou perdus, dans l'exemple suivant, \(P_1\) est en retard, \(P_2\) et \(P_4\) sont perdus.

Certains paquets peuvent être en retard ou perdus, dans l'exemple suivant, \(P_1\) est en retard, \(P_2\) et \(P_4\) sont perdus.

-

Quel sera alors, le message reçu par Bob ?

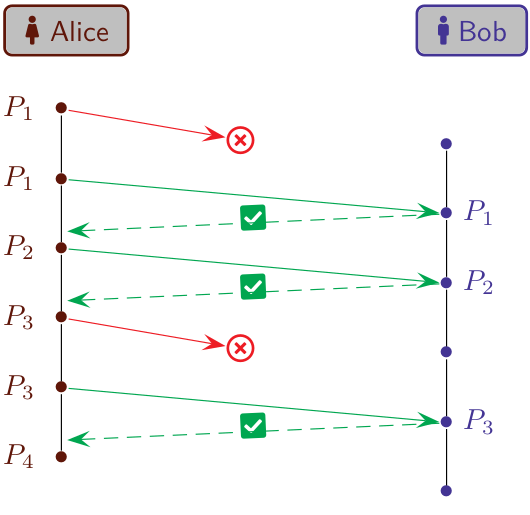

Afin de palier à ces erreurs de transmission, Bob propose à Alice la solution suivante : "Je t'enverrai une confirmation de reception pour chaque paquet, tant que tu ne l'as pas reçu, renvoie le même paquet"

La schéma ci-dessous montre que ce nouveau protocole permet de palier à certains problèmes. Les paquets perdus \(P_1\) et \(P_3\) ont étés émis de nouveau en l'absence d'accusé de réception.

La schéma ci-dessous montre que ce nouveau protocole permet de palier à certains problèmes. Les paquets perdus \(P_1\) et \(P_3\) ont étés émis de nouveau en l'absence d'accusé de réception. -

Compléter le schéma suivant de communication avec ce nouveau protocole :

-

Quel est le message reçu par Bob ? Quelles erreurs se produisent ?

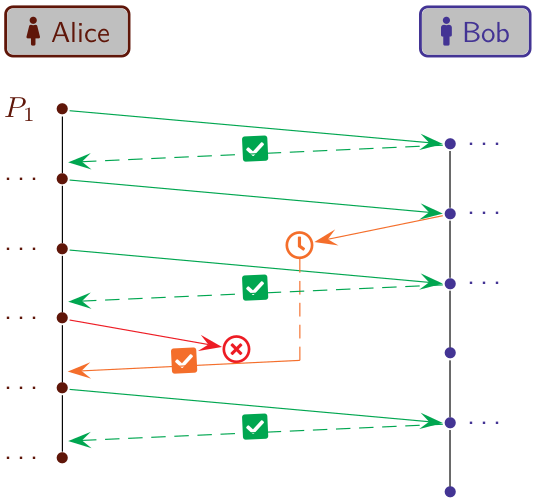

Alice propose d'améliorer le protocole de Bob de la façon suivante : "Lorsque j'envoie un paquet je vais y joindre un 0 ou un 1, j'attendrai de recevoir un accusé de réception accompagné du même chiffre pour envoyer le paquet suivant. De ton côté, tu ne dois pas prendre en compte deux paquets consécutifs portant le même numéro ! "

Ce nouveau fonctionnement est illustré par le schéma suivant :

-

Expliquer pourquoi Bob a ignoré le second envoi du paquet \(P_2\) avec le bit 1.

-

Bien qu'elle est reçu un accusé de réception entre temps, Alice envoie deux fois de suite le paquet \(P_3\) avec le bit 0. Pourquoi ?

-

Reprendre le schéma précédent en supposant que l'envoi de \(P_4\) échoue et que l'accusé de réception de \(P_2\) arrive encore plus en retard, c'est à dire après l'envoi de \(P_4\) avec le bit 1. Que se passe-t-il alors ?

-

Que peut-on en conclure pour ce nouveau protocole ?

Cours

Vous pouvez télécharger une copie au format pdf du diaporama de synthèse de cours présenté en classe :

Attention

Ce diaporama ne vous donne que quelques points de repères lors de vos révisions. Il devrait être complété par la relecture attentive de vos propres notes de cours et par une révision approfondie des exercices.

QCM

1. Laquelle de ces propositions est une adresse IP v4 valide ?

- a) 4E:15:67:E3:11:17

- b) 212.53.98.120

- c) 256.53.98.120

- d) 53.98.120

- a)

4E:15:67:E3:11:17 - b) 212.53.98.120

- c)

256.53.98.120 - d)

53.98.120

2. Laquelle de ces propositions est une adresse MAC valide ?

- a) 04:D3:B0:7E:71:A6

- b) 04:D3:B0:7E:71

- c) 04:D3:B0:7E:71:G6

- d) 125.212.31.53

- a) 04:D3:B0:7E:71:A6

- b)

04:D3:B0:7E:71 - c)

04:D3:B0:7E:71:G6 - d)

125.212.31.53

3. Quelle est l'utilité de la commande ping ?

- a) Obtenir la route suivie par un paquet sur un réseau informatique

- b) Obtenir l'adresse MAC de la machine sur laquelle on exécute cette commande.

- c) Mesurer les performances d'une machine distante.

- d) Tester si une machine distante est accessible.

- a)

Obtenir la route suivie par un paquet sur un réseau informatique - b)

Obtenir l'adresse MAC de la machine sur laquelle on exécute cette commande. - c)

Mesurer les performances d'une machine distante. - d) Tester si une machine distante est accessible.

4. Le protocole du bit alterné permet :

- a) de chiffrer les communications sur un réseau

- b) de corriger les problèmes de perte de paquet lors de transmissions sur un réseau

- c) d'accélerer les communications sur un réseau

- d) de fiabiliser totalement les communications sur un réseau

- a)

de chiffrer les communications sur un réseau - b) de corriger les problèmes de perte de paquet lors de transmissions sur un réseau

- c)

d'accélerer les communications sur un réseau - d)

de fiabiliser totalement les communications sur un réseau

5. Par rapport à un envoi en continu, quel est l'un des avantages de l'envoi de données par paquets dans un réseau ?

- a) Les données vont plus vite lorsqu'elles sont par paquets.

- b) Les données sont plus sécurisées lorsqu'elles sont par paquets

- c) En cas de panne temporaire sur le réseau, seul les paquets concernés doivent être émis de nouveau.

- d) Il n'y a pas davantage, l'envoi en continu est toujours préférable.

- a)

Les données vont plus vite lorsqu'elles sont par paquets. - b)

Les données sont plus sécurisées lorsqu'elles sont par paquets - c) En cas de panne temporaire sur le réseau, seul les paquets concernés doivent être émis de nouveau.

- d)

Il n'y a pas davantage, l'envoi en continu est toujours préférable.

Exercices

Exercice 1 : Adresse IP

Exercice 1 : Adresse IP

- Rappeler le format d'une adresse ipv4 valide.

- Les adresses ip suivantes sont-elles valides ?

- 192.32.257.110

- 129.21.10.

- 212.225.0.132

- 44.125.80.33.112

- Ecrire une fonction Python

valide_ip(adresse)qui renvoieTruesiadresseest une adresse ip valide etFalsesinon. -

Calculer le nombre total d'adresses ipv4 possibles.

Aide

On pourra utiliser la méthode

splitdes chaines de caractères en Python. -

Tester votre fonction sur les exemples de la question 2.

Exercice 2 : Ligne de commande

Exercice 2 : Ligne de commande

- La commande

ifconfigpermet d'afficher l'état des interfaces réseau actives. Tester cette commande et en déduire l'adresse IP de votre machine ainsi que son adresse mac. - La commande

tracerouteaffiche la liste des adresses IP traversées par les paquets jusqu'à la destination donnée en paramètre. Tester par exempletraceroute wikipedia. Quel est la première adresse ip traversé par un paquet lorsque vous lancez cette commande depuis le lycée ? Pourquoi ? -

Faire vos propres recherche sur la commande

ping, quel est son utilité ?Pour aller plus loin

Pour aller plus loin, rechercher la signification du champ

ttld'une commande ping. Que deviennent les paquets qui ne trouvent pas leur destination ?

Exercice 3 : Masque de sous réseau

Exercice 3 : Masque de sous réseau

Attention

Cette notion n'ayant pas été traitée en cours, avant de faire l'exercice on pourra lire le résumé ci-dessous ou faire ses propres recherches sur le Web (en commençant par exemple sur wikipedia).

Deux machines ne peuvent communiquer que si elles sont sur le même réseau, c'est à dire que leurs adresses ip démarre par une partie commune. La longueur de cette partie commune est définie par le masque de sous réseau. Pour la connaître, on écrit le masque de sous réseau en binaire. Le nombre de 1 en début de masque donne la longueur de la partie commune dans les adresses IP. Par exemple le masque 255.255.254.0 donne en écriture binaire 11111111.11111111.111111110.00000000. La partie commune doit donc être de 23 bits car cette écriture débute par 23 fois le chiffre 1. Un masque de 23 bits peut se noter de façon plus concise /23 (notation cidr). Pour savoir si deux machines de ce réseau peuvent communiquer on écrit leurs adresses IP en binaire et on regarde si les 23 premiers bits sont identiques ou non.

- Donner la notation cidr du masque

255.255.240.0 - On considère trois machines A (

192.168.130.10), B (192.168.155.100) et C (192.168.144.203) :- Quelles machines peuvent communiquer entre elles ?

- Créer ce réseau dans filius

- Confirmer à l'aide de

pingvos réponses à la question 2.a

- Dans un sous réseau, deux adresses sont réservées, l'une pour le broadcast (envoi à tout le réseau) et l'autre pour le réseau lui-même. Par exemple pour le masque

255.255.254.0, on peut avoir au maximum \(2^9-2=510\) ordinateurs dans le sous réseau. Sur le sous réseau domestique d'une livebox, le masque de sous réseau est généralement255.255.255.0. Combien d'ordinateurs peuvent être connectés dans ce cas ? - Déterminer le masque de sous réseau du réseau du lycée à l'aide de la commande

ifconfig, combien d'ordinateurs peuvent être connectés sur ce réseau ? - Donner le plus petit masque pour lequel le sous réseau pourra accueillir 1500 machines.

Exercice 4 : Protocole du bit alterné

Exercice 4 : Protocole du bit alterné

- Le protocole du bit alterné permet-il de corriger la totalité des erreurs pouvant survenir ?

- Fonctionnement du protocole du bit alterné :

- L'émetteur a envoyé un paquet \(P_5\) avec le bit de contrôle à 1, il reçoit un accusé de reception avec le bit de contrôle à 0. Quelle sera la réaction de l'émetteur ?

- Le récepteur a envoyé un accusé de reception avec le bit de contrôle à 0. Il reçoit un paquet avec le bit de contrôle à 0. Quelle sera la réaction du récepteur ?

- Le récepteur a envoyé un accusé de reception avec le bit de contrôle à 0. Il reçoit un paquet avec le bit de contrôle à 1. Quelle sera la réaction du récepteur ?

- Proposer un scénario dans lequel le protocole du bit alterné échoue à corriger une erreur de transmission.